Il Linux Day Torino apre alle 14 e si conclude alle 18

Attenzione: il programma potrebbe subire variazioni, torna a consultare questa pagina nei prossimi giorni!

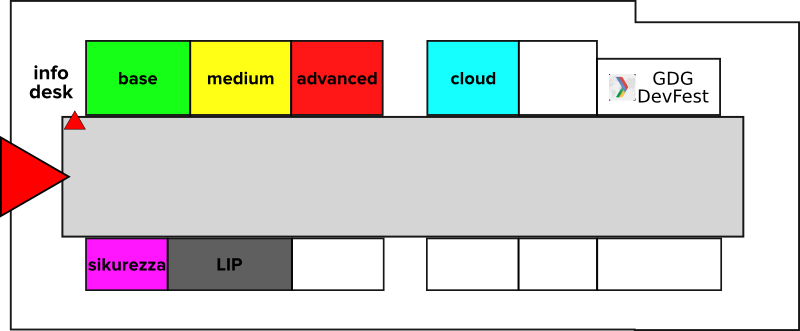

Per i dettagli della GDG DevFest, consulta il sito del Google Developers Group Torino.

Ci siamo lasciati convincere dall'immancabile amico smanettone e finalmente abbiamo installato Linux. Subito cominciano le cattive notizie: è diverso da Windows! Ma dove sono i nostri programmi? Perchè xyz.exe non si installa? Come si installa nuovo software? E se non funzionano le periferiche? Come si fa ad "andare su Internet"? Introduzione alla sopravvivenza in ambienti (operativi) ostili.

Installazione dal vivo di Debian Live 7.0 LXDE, utile per verificare la compatibilità dell'hardware, adatta a computer nuovi o un po' datati, facile da mantenere aggiornata: insomma un ottimo esempio di Software libero!

Conoscere come è fatto GNU/Linux potrebbe esservi utile per non fare errori durante l'installazione, o banalmente per sfruttarlo meglio.

Vediamo di capire semplicemente come è fatto, seguendolo dall'accensione al lancio di una applicazione in ambiente grafico.

Cercheremo anche di dare risposte a domande come "32 o 64 bit?" o "metto tutto in una partizione?" e altre che emergeranno durante la conversazione.

Breve storia del percorso che dalla legge regionale sul Software Libero ha portato alla piattaforma teachmood.it e alla realizzazione di corsi per i docenti su diversi software liberi utilizzabili nella didattica. Presentazione della piattaforma e dei corsi.

Panoramiche a 360 gradi con utilizzo del programma Hugin Panorama photo stitcher e Gimp per ritocco finale del cielo blu ed esportazione in jpeg compresso. Utilizzo di fotocamera digitale non reflex con obiettivi intercambiabili, utilizzo di vecchi obiettivi (di 40 anni fa) a focale fissa (non zoom), esposizione manuale e messa a fuoco manuale (fatta una sola volta per tutte le foto), uso del cavalletto, filo telecomando per scatti antivibrazioni.

Un talk per "assaggiare" la potenza del terminale, farvi venire la voglia di utilizzare questo strumento nella vita quotidiana e consigliarvi qualche trucchetto.

Introduzione ad Arduino Yún, la prima scheda Arduino dotata di un processore dedicato a Linux che affianca e potenzia le capacità del microcontrollore.

Torna a grande richiesta il talk interattivo tra hacking e fooling: "premi la patata" e rispondi alle domande! Quante SLOC ci sono in Debian? Kryptonite è un manuale di ...? Qual è la nave più veloce della galassia? Ispirato senza ritegno ai blasonati contest della costa ovest: un'oretta di svago tra nozioni tecniche, meno tecniche e decisamente bizzarre. Ricchi premi e cotillons. Con il supporto di: Raspberry Pi, node.js e gli immancabili, celeberrimi biscotti.

Il talk si prefigge di illustrare il modo in cui le nostre informazioni personali viaggino in rete: il tracking, il filter-bubbling dei motori di ricerca ed il caso PRISM. Successivamente si presenteranno tecniche e software open-source per navigare al sicuro da ogni tracciabilità ed eventualmente in anonimato.

Configurazione di un centralino telefonico (PBX) basato su Asterisk comprensivo di periferiche (telefoni VoIP, PortAdapter analogici, GSMbox, ecc.). Non tutti sanno che con un PC, GNU/Linux e Asterisk è possibile realizzare un centralino telefonico. Poche nozioni teoriche per passare subito alla configurazione del PBX Asterisk e delle periferiche che saranno utilizzate in diretta dai partecipanti.

Introduzione a Zabbix, soluzione di Monitoring Opensource adattabile a varie realta', dal privato all'Enterprise. Concetti, caratteristiche di base e scenari di utilizzo.

Il talk ha l'obiettivo di introdurre le tecniche utilizzate per ottimizzare la sequenza di startup di un sistema embedded. Si partirà con la descrizione del bootloader (u-boot), passando per la configurazione del kernel e infine descrivendo la gestione dell'avvio di servizi in user space (systemd).

Partendo da concetti di base come ARP ed SSL si parlerà di tecniche di MITM in relazione con le tecnologie web con dimostrazioni pratiche e suggerimenti sia per la sicurezza personale sia che per quella della propria infrastruttura.

Sfruttando il poco conosciuto IPv6 si può creare una condizione di rete per la quale il traffico, normalmente diretto su una vpn sicura, viene deviato verso un proxy dell'attaccante.

Il crescente trend dei cyber attacchi pone a chiunque lavori nel campo IT alcuni importanti quesiti: Quali sono le armi che vengono usate? Siamo pronti? Per rispondere, parleremo di Kali Linux: distribuzione pensata per la sicurezza informatica e i suoi strumenti, che possono identificare una vulnerabilità o compromettere un sitema. Il talk si snoderà affrontando alcuni aspetti di un attacco informatico, concludendo infine con alcune possibili contromisure.

Uno degli utilizzi più comuni dei chip NFC riguarda i sistemi di trasporto pubblico, in cui spesso si può riscontrare una scorretta implementazione del protocollo Mifare Ultralight. Essendo sprovvisto di un sistema di cifratura hardware, è semplice interagire con il chip e accedere ai dati memorizzati sullo stesso. La nostra ricerca si prefigge di illustrare a tutti le caratteristiche di un biglietto NFC Mifare Ultralight ed evidenziare l’utilizzo adeguato dei bytes del settore "OTP".

I database non relazionali, pur non essendo una novità assoluta, hanno registrato una crescita esponenziale nel loro sviluppo e utilizzo negli ultimi anni grazie al sempre più crescente bisogno di scalare in orizzontale, dove i classici RDBMS (database relazionali) presentano diverse limitazioni. I giganti del web, che si trovano a dover gestire database di dimensioni veramente imponenti, hanno sviluppato (o contribuito allo sviluppo) vari NRDBMS (database non relazionali).

Redis come sistema di storage di configurazioni, Etcd. Oltre le sessioni: pub/sub (chat), hipache, AWS ElastiCache per Redis. Master/slave config (il problema di Twilio). Redis come logger e/o queue broker (Logstash)

Le applicazioni web per essere reattive e sicure devono fare controlli sia lato client che lato server, questo comporta duplicazione di codice e spesso l'utilizzo di diversi linguaggi di programmazione. MeteorJS, basato su NodeJS, offre un ambiente unico per poter programmare in javascript codice che potrà girare indifferentemente sul browser o sul server o su entrambi.

Plone è un gestore di contenuti open source sviluppato in Python. Il suo punto di forza è la flessibilità. Con Plone si possono creare siti web, cataloghi prodotti, intranet, gestori documentali, gestori di progetti. Vediamo insieme alcuni esempi da fare in 10 minuti partendo da Ploomcake, una distribuzione Plone.